CC攻击防御

CC攻击,DDoS的一种,针对URL进行攻击,持续时间长,危害大。

Nginx防CC限制在nginx.conf中http模块添加如下代码(定义触发条件):

123# CC防御limit_req_zone $binary_remote_addr zone=one:10m rate=30r/s;limit_conn_zone $binary_remote_addr zone=addr:10m;

若使用CDN将$binary_remote_addr更改为$http_x_forwarded_for

在网站的server模块添加如下代码(定义达到触发条件时nginx所要执行的动作):

12limit_req zone=one burst=20 nodelay;limit_conn addr 15;

ngx_http_limit_req_module模块是通过漏桶原理来限制单位时间内的请求数,一旦单位时间内请求数超过限制,就会返回503错误。

ngx_http_limit_conn_module模块则是限制IP连接数

效果:某ip访问过于频繁,打印的日志里会出现503错误

分割Ng ...

2022年最新版Heroku部署V2ray节点教程(保姆级) Free V2ray Server on Heroku in 2022

介于5月8日晚CloudFlare Workers 的业务域名 Workers.dev 被防火长城 DNS 污染。

以及群友呼应

教下2022年最新版Heroku部署V2ray节点教程 Free V2ray Server on Heroku in 2022

保姆级!!!!!!!

视频:

未剪辑:https://youtu.be/MVpNXMDQVmk已剪辑:https://youtu.be/aSfeXt-bLU0

欢迎加入Telegram群聊讨论https://t.me/iflugp

需要一个邮箱

一个出墙代理IP

一个免费域名

一双手

以上都可以白嫖(手不行)

前情提要获取邮箱outlook就可以(不做赘述)

获取代理随便找一个免费的就行

Heroku v2ray部署注册GithubGithub.com

Fork项目DaoChen6/Heroku-v2ray: 在Heroku上部署v2ray (github.com)

修改app.json里的name值

修改README里的github仓库链接

注册Herokuheroku.com

部署应用

这是基本结构,但是目前大 ...

Cloudflare Workers添加自定义域名和Heroku节点配置

介于5月8日晚CloudFlare Workers 的业务域名 Workers.dev 被防火长城 DNS 污染。

教下Cloudflare Workers添加自定义域名和Heroku节点配置

欢迎加入Telegram群聊讨论https://t.me/iflugp

添加域名在Cloudflare中添加自己的域名

(不做赘述)

添加自定义域名 打开Workers里你的应用,选择触发器选项,点击添加路由

区域选择你在Cloudflare托管的域名,路由填写域名xxx(前缀).xxxx(域名)/*

最后添加路由,即可通过xxx(前缀).xxxx(域名)访问你的项目

配置VMess节点地址=cloudflare优选IP或者域名

伪装域名(Host)=自定义域名(xxx.xxxx.xx)

SNI=自定义域名(xxx.xxxx.xx)

WHMCS NGINX伪静态规则

前言:迁移了一下WHMCS,结果忘记备份伪静态规则,重新搞了一编,扔这里做个备份

1234567891011121314151617location ~ /admin/(client!\.php|client/(.*)|search!\.php|search/(.*)|apps|billing|setup|user|services|addons|domains|utilities|logs|help!\.php|help/license|image/(recent|upload))/?(.*)$ { rewrite ^/(.*)$ /admin/index.php?rp=/admin/$1/$2; } location ~ /(images/em|login|password|account|store|download|knowledgebase|project_management|announcements|clientarea/ssl-certificates|user/(verification|accounts|pro ...

Cloudflare Cname接入

1bd17c6d098593960f7c707116ddffaacb18cdb11a77ad60b4d97bc833fa692434f310801b4daffa1b4e5989399b02d6800681540cf630ddb416aaffe16b0b74e9b96abaa1a24e5e6f61839b3365bf7edcdab86ac10bebd9586eb162e18fe6f5a17c6123218680086a53008017c93d925858d6f89e8dae40a92ad9defead73b2338f567a0500a7317af7d5d7365b7742d3ba425bc65fd51b422d0667620e20fc8b654e15d1196551969b2a19c254dbd45ab2dac602ae5d1a4538ca631bac96c6c4a5df7372635afe64b4dcdcb1c7e20a05238b2bf89eba1e4d6570fae2a77ccfced5b818b9c59594f6092c29e019a6955f87f4d6eed1f649a ...

屏蔽垃圾爬虫DataForSeoBot

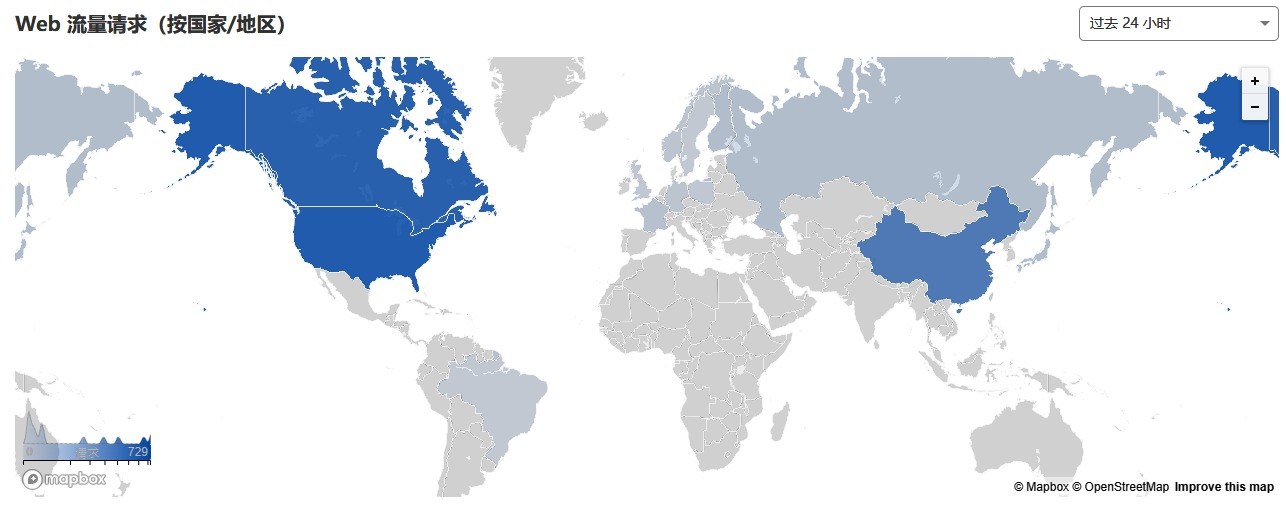

昨天看网站后台的爬虫数据,发现个DataForSeoBot爬虫,比Bing猛多了

一天就爬了两万多地址,似乎也没什么价值,索性去robots ban了它。

今天一看,不讲武德,该爬还是爬。

nginx配置一下

123if ($http_user_agent ~ "DataForSeoBot/1.0" ) { return 403;}

更换主题 全新改版

2022

03-11

更换主题全新改版

CLoudflare防火墙规则【Free计划可用】

看到mjj搞了个Cloudflare防火墙规则 似乎很有效果

参照的aws大佬的和欧阳的和 https://github.com/XMD0718/cloudflare-block-bad-bot-ruleset

规则如下:1234567891011121314【1】//建议允许(cf.client.bot)【2】//建议阻止(cf.threat_score gt 2 and not cf.client.bot)【3】//建议质询(ip.geoip.asnum in {10026 10453 11351 11426 11691 12076 1215 1216 1217 12271 12334 12367 12874 12876 12989 131090 131106 131138 131139 131140 131141 131293 131428 131444 131477 131486 131495 132196 132203 132509 132510 132513 132591 132839 133024 133199 133380 133478 133492 13 ...

CF-blog无服务器博客Logo设置

一、将以下代码放入OPT中1"logo" : "logo图片地址",

将logo图片地址改为自己自定义logo的地址【,不要漏掉】

二、示例123456789101112131415161718192021222324252627282930'use strict';const OPT = { "user" : "admin", //后台密码 "password" : "admin", //后台密码 "siteDomain" : "blog.ifts.ml",// 域名(不带https 也不带/) "siteName" : "道辰的小破站",//博客名称 "siteDescription":"A Blog Powered By Cloudflare Workers and KV",// ...

alist搭建+caddy反向代理

介绍:Alist——一款支持多种存储的目录文件列表程序,支持 web 浏览与 webdav,后端基于gin,前端使用react。

开源地址:https://github.com/Xhofe/alist

演示站:https://alist.nn.ci

官方文档:https://alist-doc.nn.ci/docs/intro

目前Alist官方已经完善文档,故而我这篇文章和写好的一键安装脚本也就没有什么意义了。

附上Caddy反代配置代码:

123:80 { reverse_proxy 127.0.0.1:5244}

在附上我写的部署脚本:

https://github.com/DaoChen6/alist-bash